Les conséquences bien réelles des cyberattaques sur le secteur de la santé

Cybernosocomial

L’ANSSI vient de mettre en ligne son rapport sur l’état de la menace informatique dans le secteur de la santé, qui est plus exposé depuis la pandémie de Covid-19. Les défenses dans ce secteur sont très hétérogènes, comme les finalités des attaques. Seules constantes : les coûts de remédiation et les risques réels pour les patients.

Le 07 novembre à 16h01

6 min

Sécurité

Sécurité

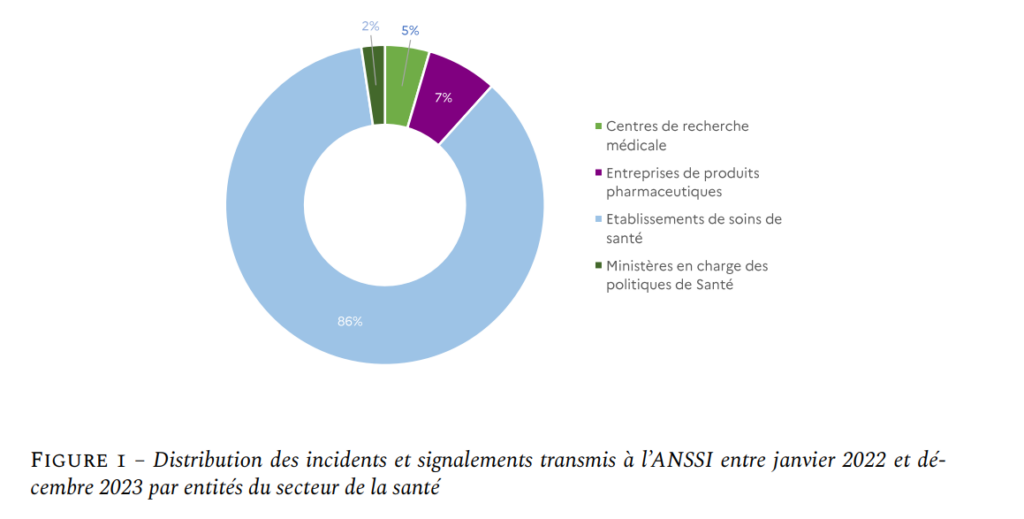

Dans son préambule (pdf), l’ANSSI rappelle que le secteur de la santé « se compose d’un ensemble d’acteurs caractérisés par leur fragmentation et leur hétérogénéité », ce qui complique évidemment la tâche lorsqu’il s’agit de renforcer les défenses cyber au niveau du secteur au complet.

Ces acteurs sont la cible de personnes malveillantes venant de plusieurs sphères : cybercriminelle (pour des vols de données et/ou des rançons), hacktiviste (pour faire passer des messages, souvent en réaction à l’actualité) et soutenus par des États (Russie, Chine, Iran et Corée du Nord sont cités en exemple) pour de l’espionnage, notamment sur les vaccins et traitements durant la pandémie.

Le niveau de sécurité est … « variable »

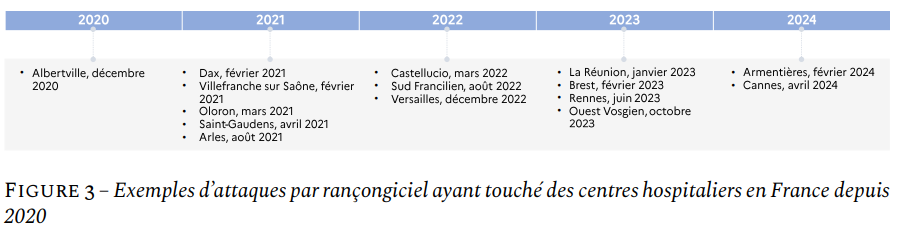

Sur les attaques par rançongiciels, l’ANSSI note que, « depuis 2020, le secteur de la santé a continué à être la cible d’attaques ». Durant la pandémie de Covid-19, « de nombreux opérateurs de rançongiciel ont tiré profit de la pression pesant sur le secteur de la santé ». Néanmoins, « le secteur de la santé n’apparait pas être une cible spécifique des opérateurs de rançongiciels, qui semblent majoritairement agir de manière opportuniste contre des entités vulnérables de toute nature ».

Deux phénomènes peuvent expliquer cette visibilité : les exigences légales de signalement et la « couverture médiatique plus importante reçue par les structures accueillant du public lorsqu’elles sont victimes d’incidents ». Mais il faut aussi noter que « le niveau de sécurité variable des entités du secteur et notamment des SI hospitaliers, favorise leur ciblage ».

30 compromissions et chiffrements en 2022 et 2023

Entre 2022 et 2023, 30 compromissions et chiffrements par des rançongiciels ont été signalés à l’ANSSI. Ces incidents sur des établissements de santé « représentent 10 % des incidents liés à des rançongiciels signalés à l’ANSSI sur cette période ». Les vecteurs d’attaque sont nombreux : Lockbit (dont Lockbit 3.0), NoEscape, Bitlocker, Bianlian, Phobos, Blackcat, Blackhunt, Wannacry, Scarab et ViceSociety.

L’ANSSI se fait l’écho d’une étude d’octobre 2023 de l’université du Minnesota qui montre que, dans le cadre des hôpitaux, « ce type d’intrusion informatique pouvait augmenter le risque de mortalité des patients déjà admis au moment de l’attaque »… ce qui ne devrait surprendre personne.

Des mois de travaux et des millions d’euros

L’Agence explique que « la remédiation des attaques par rançongiciel et le retour au mode de fonctionnement nominal peut durer jusqu’à plusieurs mois et générer des coûts élevés liés ».

Par exemple, l’attaque contre le centre hospitalier Sud Francilien aurait couté 7 millions d’euros. Si dans certains cas la remédiation est rapide, « la majorité rencontre de fortes difficultés », explique l’Agence nationale de la sécurité des systèmes d'information.

Payer une rançon ne paye pas

L’ANSSI profite de son analyse sur le système de santé pour passer un message sur les rançons : « le paiement d’une rançon dans le contexte d’une attaque par rançongiciel ne permet pas nécessairement à une entité de se prémunir contre de nouvelles attaques ».

Elle donne, en exemple, le cas du gestionnaire de santé américain Change Healthcare. Attaqué en février 2024, l’entreprise aurait payé la rançon. « Toutefois, quelques mois plus tard, l’entité a à nouveau été victime d’un chantage à la divulgation émanant d’un autre groupe cybercriminel qui prétendait être également en possession de données exfiltrées […] suite à un conflit interne entre cybercriminels ».

Le rapport permet aussi d’avoir une idée des tarifs. Un pirate nommé Ansgar aurait mis en vente « près de sept téraoctets de données personnelles et médicales de citoyens australiens exfiltrées des systèmes de Medisecure, prestataire australien de services de prescription électronique, pour la somme de cinquante mille dollars ».

Tiers payant : les données pourraient être revendues ou exploitées

Et la France n’est pas en reste, notamment concernant les fuites de données ayant affecté les prestataires du tiers payant Viamedis et Almerys en février 2024. La finalité « demeure pour le moment inconnue. Toutefois, les données exfiltrées pourraient vraisemblablement être revendues ou exploitées à des fins de fraude ».

- [Édito] Internet, un annuaire des Français à ciel ouvert

- Prestataires du tiers payant piratés : la moitié des Français concernés, la CNIL ouvre une enquête

- Prestataires du tiers payant : le parquet de Paris ouvre une enquête

Concernant les attaques à portée hacktiviste, l’ANSSI rappelle celle contre l’Assistance Publique-Hôpitaux de Paris qui avait été « revendiquée sur le réseau social Telegram par le groupe hacktiviste Anonymous Sudan15 en réponse à la mort de Nahel Merzouk ».

Cette année, suite à l’arrestation de Pavel Durov (Telegram), « de nombreux groupes hacktivistes pro-russes parmi lesquels le groupe Cyber Army of Russia Reborn ont revendiqué des attaques par DDoS contre des sites web d’entités françaises de secteurs variés ».

- Pavel Durov (Telegram), arrêté en France : garde à vue prolongée, encore beaucoup de questions

- Pavel Durov sort de son silence, Telegram revoit (discrètement) ses règles de modération

Des recommandations en pagaille

L’ANSSI termine son bilan par une dizaine de pages de recommandations. On y retrouve bon nombre d’actions de bon sens, comme sensibiliser les collaborateurs, réaliser une cartographie de son SI et de son environnement, inclure des exigences de sécurité dans les cahiers des charges, cloisonner les systèmes, avoir une bonne gestion des droits et accès, durcir la configuration des équipements (mots de passe pour accéder au BIOS, chiffrement des disques, supprimer les services inutiles…), définir des Plan de Continuité d’Activité (PCA) et Plan de Reprise d’Activité (PRA) avant qu’il soit trop tard…

Les conséquences bien réelles des cyberattaques sur le secteur de la santé

-

Le niveau de sécurité est … « variable »

-

30 compromissions et chiffrements en 2022 et 2023

-

Des mois de travaux et des millions d’euros

-

Payer une rançon ne paye pas

-

Tiers payant : les données pourraient être revendues ou exploitées

-

Des recommandations en pagaille

Commentaires (6)

Abonnez-vous pour prendre part au débat

Déjà abonné ? Se connecter

Cet article est en accès libre, mais il est le fruit du travail d'une rédaction qui ne travaille que pour ses lecteurs, sur un média sans pub et sans tracker. Soutenez le journalisme tech de qualité en vous abonnant.

Accédez en illimité aux articles

Profitez d’un média expert et unique

Intégrez la communauté et prenez part aux débats

Partagez des articles premium à vos contacts

Abonnez-vousLe 07/11/2024 à 19h22

Le 07/11/2024 à 20h28

Alors pour sécuriser le SI....

Le 08/11/2024 à 07h59

Ces personnages sont à l'origine de pas mal de déséquilibre dans la gestion des hôpitaux au sens large (financier, informatique, médical ...). Tant que personne n'aura les c...lles de les remettre à leur place et de re-prioriser les sujets (mission 1ere de l'hôpital, sécurité, ...) dans le bon ordre, il ne faut pas s'attendre à des miracles.

Le 08/11/2024 à 12h02

Le 10/11/2024 à 19h51

Le pire dans l'histoire c'est la taille de l'égo

Le 09/11/2024 à 19h37