Cybermoi/s : une édition 2022 marquée par l’hameçonnage et les rançongiciels

Le poisson voit l'appât et non l'hameçon

Le 10 octobre 2022 à 14h06

8 min

Société numérique

Société

Lancé en 2012 par l’ENISA, l’European Cybersecurity Month (ECSM) revient du 1er au 31 octobre 2022, sur le thème de l’hameçonnage et des rançongiciels. En France, cet évènement est décliné depuis quatre ans par l’ANSSI sous le nom de Cybermoi/s (auparavant « mois de la cybersécurité » pour les éditions 2017 et 2018), et incite à sensibiliser sur les enjeux de sécurité autour du numérique.

Avant d’entrer dans le vif du sujet, sachez qu’un kit de communication est mis à disposition sur le site de l’ANSSI. Il comprend quelques visuels réutilisables destinés à relayer la bonne parole sur les différents réseaux sociaux et à l’intérieur des organisations.

Hameçonnage : le vecteur d’entrée

Pour cette édition, l’hameçonnage est le premier thème sélectionné par l’ENISA. Depuis deux ans, la résilience des entreprises, des organisations et des États a été mise à l’épreuve de la pandémie du Covid-19 et des confinements successifs. Les attaques par hameçonnage et la désinformation se sont développées autour de cet évènement.

L’hameçonnage (ou « phishing ») consiste à tromper un utilisateur afin qu’il exécute une action permettant à l’attaquant de mettre le pied dans la porte d’entrée d’une organisation, et mettant dans un grand embarras l’utilisateur ayant réalisé l’action malencontreuse.

Bien qu’empreint d’un sentiment de culpabilité, cet utilisateur est d’abord la victime d’une manipulation. De son côté, l’attaquant dispose d’un énorme panel de techniques et de mécanismes lui permettant de tenter sa manipulation.

Camouflage d’URL

Ainsi, lorsque vous recevez un email, il n’est pas rare qu’un lien soit inséré. L’acteur malveillant peut facilement manipuler le lien pour vous rediriger vers le site de son choix. Par exemple, le lien suivant ne redirige pas vers le site de Wikipedia : https://fr.wikipedia.org. Comme le propose le site Cybermalveillance, avant de cliquer sur un lien douteux, positionnez le curseur de votre souris sur ce lien pour voir ce qu’il cache.

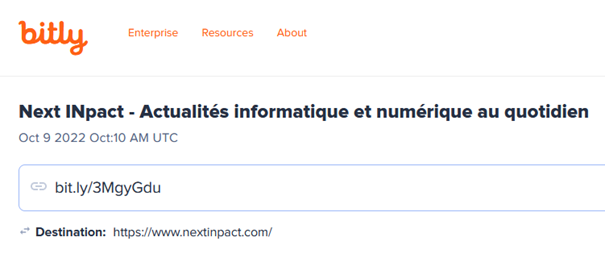

Les raccourcisseurs d’URL sont également beaucoup utilisés pour les attaques de phishing. Le plus connu est le service bit.ly, mais il en existe d’autres, plus respectueux de la vie privé. Ainsi, en positionnant votre curseur sur le lien suivant vous ne pouvez pas savoir quelle page se cache derrière : https://bit.ly/3MgyGdu. Pour ce service, vous pouvez ajouter un « + » à la fin de l’URL ( https://bit.ly/3MgyGdu+) afin d’être redirigé vers une page de description du lien.

Enfin, un simple lien vers un moteur de recherche permet également de rediriger le navigateur : https://www.google.com pointe bien vers Google, mais vous redirige ailleurs. Ce mécanisme permet à Google de suivre vos clics, mais peut être détourné par des acteurs malveillants.

Usurpation de noms

Certaines techniques d’hameçonnage sont quasiment indétectables par les utilisateurs, y compris les plus avertis. Ainsi, quelle est la différence entre les deux liens suivants : https://www.apple.com/ et https://www.аррӏе.com/ ? Le premier est un lien utilisant l’alphabet latin et redirigeant vers le site officiel d’Apple. Le second est un lien utilisant des caractères l’alphabet cyrillique ressemblant étrangement à des lettres de notre alphabet.

Cette technique, basée sur l’homographie et la ressemblance visuelle de deux caractères, est extrêmement efficace. Même si des navigateurs ou des produits de sécurité lèvent une alerte, combien d’utilisateurs auront cliqué sur le lien, et combien vont ignorer l’alerte reçue ? La sensibilisation régulière des utilisateurs sur les techniques utilisées par les attaquants est essentielle pour protéger les organisations.

Macro Office

La suite bureautique de Microsoft est un outil privilégié pour les attaquants. Premièrement, elle est installée sur la majorité des ordinateurs, et deuxièmement elle permet l’exploitation de « macros ». Les macros sont des programmes à part entière intégrés directement dans le document Word ou Excel, et exploitables à l’ouverture du document. Des protections sont mises en place par Microsoft pour alerter les utilisateurs de la présence d’une macro. Les attaquants vont donc inciter les utilisateurs à « activer les macros » pour pouvoir exécuter du code et interagir avec le système d’exploitation.

Des mesures de précautions et des mesures techniques sont préconisées par Microsoft pour limiter les risques. Bien sûr, il est surtout recommandé de ne pas ouvrir de documents Word ou Excel d’origine incertaine. Vous pouvez également signaler ces documents au service Signal-Spam.

Épidémie de rançongiciels

Une fois entré, l’attaquant s’attardera à augmenter ses privilèges pour s’installer durablement et en profondeur sur le réseau de la victime, pour éventuellement détruire les sauvegardes, exfiltrer, puis chiffrer les données et demander une rançon. Ainsi, il est logique d’avoir associé le thème du rançongiciel à celui de l’hameçonnage pour cette édition du cybermoi/s.

Véritable fléau pour les organisations, les rançongiciels se développent sous diverses formes depuis quelques années. Des hôpitaux, des institutions, des opérateurs de l’énergie ou des transports ont été attaqués et font régulièrement la une de l’actualité. Ces attaques peuvent avoir des conséquences graves sur les citoyens : blocs opératoires perturbés à Dax et à Courcouronnes, blocage des stations-service en Allemagne et aux États-Unis…

Derrière ces attaques, la cybercriminalité évolue et s’organise, proposant désormais des RaaS (Ransomware As A Service). Les équipes de cybercriminels peuvent travailler en coopération les unes avec les autres, en se répartissant les tâches : hameçonnage, exploitation de vulnérabilité, élévation de privilèges, déploiement du rançongiciel…

Pour faire face à cette menace, la préparation d’une organisation de gestion de crise et la mise en place d’un plan de continuité d’activité sont essentielles. La mise en place de ces dispositifs est rappelée par l’ANSSI qui les décline en cinq principes clés pour faire face aux rançongiciels :

- disposer de sauvegardes automatiques déconnectées du réseau ;

- testez les sauvegardes de manière régulière ;

- préparer un plan de continuité d’activité (PCA) ;

- formaliser une cellule de crise ;

- réaliser des exercices du dispositif de crise.

La sensibilisation des utilisateurs contre l’hameçonnage est une chose. La sensibilisation des exploitants, des équipes informatiques et de la direction à s’organiser pour réagir en cas d’attaque en est une autre.

Sauvegarder, tester, isoler

La résilience face aux attaques par rançongiciels passe essentiellement par les sauvegardes, et les attaquants le savent. Leur mode opératoire intègre la destruction des sauvegardes accessibles sur le réseau de leurs victimes avant le chiffrement de données. La meilleure protection consiste donc à réaliser des sauvegardes hors-ligne et à tester un échantillon de celles-ci régulièrement.

Les organisations ont dû s’adapter à la crise sanitaire et trouver des moyens de continuer à travailler en mode dégradé. Cette expérience a permis de mettre en place des plans de continuité d’activité dans tous les secteurs. Chaque organisation peut désormais tirer profit de cette expérience pour enrichir son PCA afin de faire face à une éventuelle attaque par rançongiciel.

La plateforme Cybermalveillance propose des fiches thématiques pour faire face à cette menace.

Une attaque = un signalement

Un autre objectif du cybermoi/s consiste à inciter les entreprises et les particuliers à signaler les attaques dont ils sont victimes. Les tentatives d’hameçonnage peuvent être signalées aux équipes internes des organisations, et au service Signal-Spam. Ce service est un partenariat public-privé (PPP) donnant la possibilité aux internautes de signaler les spams reçus, pour que les autorités et les professionnels (FAI, antivirus…) prennent les actions adéquates.

La plateforme Cybermalveillance propose un diagnostic en ligne et offre des conseils et des recommandations pour gérer les incidents et porter plainte auprès des services qualifiés. D’autres recommandations pour le signalement sont disponibles sur leur site.

Suivre le Cybermoi/s

Sur les réseaux sociaux, le hashtag #ThinkB4UClick a été choisi par l’ENISA pour accompagner les communications autour de l’évènement. Ce hashtag peut être traduit par « réfléchissez avant de cliquer » et reflète bien la nécessité de sensibiliser les utilisateurs finaux. L’ENISA propose le référencement des évènements liés au cybermoi/s. En France, l’ANSSI propose d’utiliser le hashtag #cybermois sur les réseaux sociaux.

Au moment de la rédaction de cet article, peu d’informations sont disponibles sur les évènements organisés autour du cybermoi/s. L’ENISA maintient une liste d’évènements au niveau européen. Pour l’édition 2022, la liste des évènements français est vide. Une veille est donc indispensable pour rester informé.

Pour conclure, voici quelques liens intéressants à partager :

- les fiches thématiques du site Cybermalveillance ;

- les 10 mesures essentielles pour assurer votre cybersécurité, et sa déclinaison pour la famille ;

- le Guide des bonnes pratiques de l’informatique de l’ANSSI ;

- l’incontournable Guide d’hygiène informatique et ses 42 mesures recommandées en entreprise.

Cybermoi/s : une édition 2022 marquée par l’hameçonnage et les rançongiciels

-

Hameçonnage : le vecteur d’entrée

-

Camouflage d’URL

-

Usurpation de noms

-

Macro Office

-

Épidémie de rançongiciels

-

Sauvegarder, tester, isoler

-

Une attaque = un signalement

-

Suivre le Cybermoi/s

Commentaires (9)

Le 10/10/2022 à 16h56

Ils n’ont probablement pas reçu le kit…

https://www.francetvinfo.fr/internet/securite-sur-internet/cyberattaques/cyberattaque-le-departement-de-seine-maritime-touche-par-une-attaque-informatique-d-ampleur_5408923.html

Le 10/10/2022 à 18h07

ils n’ont probablement pas investi dans la sécurité. ça s’améliore mais c’est encore le parent pauvre :/

Le 10/10/2022 à 21h01

Sur mon poste le lien en alphabet cyrillique apparaît comme ça : https://www.xn–80ak6aa92e.com

Le 11/10/2022 à 09h48

Avec quel navigateur ? Firefox ne détecte rien comme l’a dit Oliewan !

Le 11/10/2022 à 09h58

Chrome

Le 11/10/2022 à 06h21

Je me serais fait avoir par le lien en cyrillique. Pourtant je fais gaffe mais là, la différence est indétectable sous Firefox. Merci !

Le 11/10/2022 à 11h23

Idem, je fais attention à tout, mais les “a”, “p” et “e” en cyrillique, impossible pour moi de voir la différence (sauf à zoomer et scruter en profondeur).

Le 11/10/2022 à 18h05

On peut aussi tester des URL/domaines et autres fichiers avec des services comme : https:// www.URLscan.io, https://www.VirusTotal.com et https://app.any.run

À mettre entre toutes mes mains !

P.S. : attention à ne pas y envoyer non plus des informations “trop” personnelles ou confidentielles comme rappelé sur les pages d’accueil de ces services.

Le 11/10/2022 à 18h58

Sur Firefox, on peut désactiver l’affichage des noms de domaine unicode en mettant ce paramètre à “true” (via about:config) : network.IDN_show_punycode