Microsoft se bat encore contre Midnight Blizzard, cette fois pour du harponnage

Clique, on va te dépanner

Dans une communication du 29 octobre, Microsoft a averti d’une importante campagne de spear phishing – une forme de phishing très ciblé – contre des milliers de personnes aux États-Unis. Le groupe malveillant russe Midnight Blizzard serait derrière l’attaque. Signe particulier : des fichiers RDP ont été utilisés pour la première fois.

Le 31 octobre à 11h56

6 min

Sécurité

Sécurité

Microsoft est en guerre contre le groupe Midnight Blizzard (aussi appelé Nobelium, APT29 ou Cozy Bear) depuis plusieurs années maintenant. En aout 2023, par exemple, la société prévenait que le groupe, décrit par plusieurs sociétés de sécurité comme proche du gouvernement russe, s’était lancé dans une vaste campagne de phishing sur Teams.

Mais c’est surtout Midnight Blizzard que l’on a retrouvé derrière l’opération qui a mené au piratage de plusieurs boites mails de dirigeants de l’entreprise. Les pirates ont ensuite tenté de récupérer des informations internes et du code source. Google les a même épinglés pour leurs techniques très proches de sociétés comme Intellexa et NSO (auteur du fameux Pegasus).

Dans un billet de sécurité publié le 29 octobre, Microsoft prévient cette fois que Midnight Blizzard est à l’origine d’une nouvelle campagne. Cette fois cependant, il s’agit de spear phishing (ou harponnage), une forme très personnalisée de phishing, dans le but de récupérer des informations sensibles. L’entreprise dit communiquer sur le sujet « pour informer le public et perturber l'activité de cet acteur malveillant ».

Une campagne très ciblée

L’opération aurait débuté le 22 octobre. Des emails ont été envoyés à plusieurs milliers de personnes réparties dans une centaine d’organisations diverses. Des membres du gouvernement américain, du personnel d’universités, de la défense, d’ONG et d’autres secteurs ont ainsi été visés. « Nous estimons que l'objectif de cette opération est probablement la collecte de renseignements », indique Microsoft.

Selon l’entreprise, l’opération – toujours en cours – est dans la lignée des précédentes de Midnight Blizzard, que ce soit au travers des cibles ou de la finalité. « Ses opérations impliquent souvent la compromission de comptes valides et, dans certains cas très ciblés, des techniques avancées pour compromettre les mécanismes d'authentification au sein d'une organisation afin d'élargir l'accès et d'échapper à la détection », explique ainsi l’éditeur.

Les emails envoyés utilisent des techniques d’ingénierie sociale en lien avec Microsoft, Amazon Web Services et même le concept de confiance zéro. On apprécie bien sûr l’ironie de la situation, devant un texte fait pour inspirer la confiance. Le contenu de ces courriels semblerait à s’y méprendre comme envoyé par des employés de Microsoft.

Comment les pirates ont-ils pu cibler ces personnes spécifiques ? Grâce à de précédentes compromissions, qui ont permis aux pirates de collecter les adresses emails.

La technique employée, en revanche, est nouvelle

Microsoft a observé dans la campagne une technique qu’elle n’avait encore jamais vue. La société explique ainsi que les emails contiennent un fichier .rdp. RDP, pour Remote Desktop Protocol, pointe vers l’outil d’accès à distance, qui peut également servir à faire de la prise de contrôle. Ce type d’outil est très courant et simplifie beaucoup la gestion d’un parc ou même le dépannage à distance d’un proche.

Dans le cas présent, le fichier est signé avec un certificat obtenu auprès de Let's Encrypt. Il contient plusieurs paramètres décrits comme « sensibles », pouvant entrainer une exposition des informations chez le client. S’il est ouvert, le fichier connecte ce dernier à un serveur contrôlé par Midnight Blizzard. Un mapping bidirectionnel entre le client et le serveur est également mis en place. Tout le contenu des disques et du presse-papiers, l’ensemble des périphériques connectés, l’audio, les équipements comme les lecteurs de cartes ainsi que les fonctions d’authentification deviennent alors accessibles par les pirates.

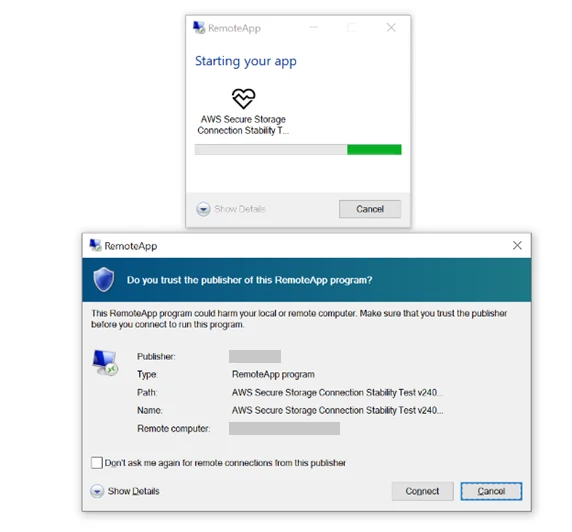

La session n’a pas d’autre but que de dérober des informations et/ou d’installer des malwares. Ces derniers se chargeront alors d’entretenir le lien entre la machine contaminée et le serveur. En dépit des soins pris par les pirates pour personnaliser l’attaque, on peut voir dans les images fournies par Microsoft que l’ouverture du fichier .rdp provoque l’apparition d’une fenêtre indiquant qu’un test va avoir lieu. Celui-ci est censé mesurer la stabilité d’une connexion à AWS Secure Storage. Ce pourrait être effectivement le cas, mais le fait de mettre en avant Amazon Web Services dans un email prétendument envoyé par un employé de Microsoft peut interroger des personnes prudentes.

De nombreuses mesures pour atténuer les risques

Microsoft dresse une longue liste de mesures que les structures peuvent mettre en place pour ne pas tomber dans ce genre de piège. Bien que l’ingénierie sociale ne puisse jamais complètement être éliminée, des règles peuvent être mises en place pour casser certains scénarios ou en atténuer les effets.

L’utilisation d’un pare-feu pour empêcher ou limiter les connexions RDP sortantes vers des réseaux externes ou publics est ainsi en première place des suggestions. Suit rapidement l’authentification multifactorielle (MFA), quand un autre appareil est utilisé pour confirmer une demande d’authentification. Même si Microsoft décrit la mesure comme un « pilier essentiel de la sécurité », la même entreprise avait montré en aout 2022 qu’elle n’était pas non plus l’alpha et l’oméga de la protection. Mais les moyens à mettre en œuvre pour la contourner sont aussi plus importants. Microsoft recommande à ce titre d’éviter si possible les téléphones pour éviter les risques liés à la carte SIM.

Si l’entreprise en profite pour mettre en avant certains de ses produits et services, tel que Defender SmartScreen dans Edge, les conseils donnés restent assez généraux. Elle recommande par exemple la mise en œuvre de l’accès conditionnel avec authentification forte. L’accès conditionnel permet de n’autoriser un appareil à se connecter au réseau que s’il répond à des critères spécifiques, comme sa géolocalisation, l’installation d’une certaine mise à jour ou encore l’application de règles précises. L’authentification forte permettra de confirmer une identité avant l’accès à une application critique.

Suivent une série de conseils pour configurer certains produits courants, comme Office 365. Pour ce dernier, Microsoft conseille ainsi d’activer les liens et pièces jointes sécurisés, ainsi que la Zero-hour auto purge (ZAP). Cette dernière permet la récupération d’informations sur les nouvelles campagnes malveillantes. Elle peut alors proactivement mettre en quarantaine les emails considérés comme suspicieux et rétroactivement isoler ceux déjà présents dans les boites de réception.

Microsoft se bat encore contre Midnight Blizzard, cette fois pour du harponnage

-

Une campagne très ciblée

-

La technique employée, en revanche, est nouvelle

-

De nombreuses mesures pour atténuer les risques

Commentaires (0)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vous