Apple détaille la sécurité de son architecture IA et veut séduire les chercheurs

Qui veut gagner des millions ?

Apple lancera la semaine prochaine son bouquet de services Apple Intelligence, dans le sillage d’iOS 18.1 et d’autres évolutions de ses plateformes. Dans un billet publié le 24 octobre, la firme explique plusieurs éléments de sécurité sur son cloud privé. Elle annonce également de fortes récompenses pour les hackers et chercheurs qui réussiraient à s’introduire, voire à exécuter du code.

Le 28 octobre à 10h50

7 min

Logiciel

Logiciel

Lors de la dernière WWDC en juin, Apple a présenté son très attendu bouquet Apple Intelligence. Attendue parce que depuis l’explosion de l’IA générative, l’entreprise était restée muette. De nombreuses fonctions ont été annoncées, mais avec une compatibilité limitée. Seuls les iPhone 15 Pro, les iPad équipés au moins d’une puce A17 Pro et les Mac dotés d’un M1 ou plus prennent en charge Apple Intelligence. Nous avions émis l’hypothèse que les radineries de la société sur la mémoire vive l’avaient « coincée », l’obligeant à ne sélectionner que les appareils qui possèdent au moins 8 Go.

Durant la présentation, certains points n’étaient pas très clairs et ne le sont toujours pas. Un en particulier : la quantité de demandes qui passeront par les serveurs. La société avait expliqué qu’une partie des requêtes s’exécuterait localement, tandis que les autres passeraient par ses serveurs. Ces derniers sont constitués uniquement de Mac Apple Silicon et s’exécutent selon l’entreprise dans un environnement sécurisé.

Une sécurité sur laquelle Apple en dit plus dans son billet.

Un accent sur la sécurité

Le Private Cloud Compute (PCC) représente l’architecture mise en place par Apple pour gérer les demandes réclamant un calcul intensif. Il s’agit donc de l’infrastructure qui va s’occuper des requêtes quand celles-ci réclament une trop grande puissance. On ne sait pas en revanche où se situe la frontière, l’entreprise indiquant simplement que son service s’exécute localement « dans la mesure du possible ».

Parallèlement à son billet, Apple a publié une documentation dans laquelle elle explique les grandes lignes du fonctionnement de son PCC. Apple évoque des « protections révolutionnaires en matière de confidentialité et de sécurité ».

On y apprend que le PCC doit fournir des calculs sans état sur les données personnelles. Ces dernières ne doivent donc être utilisées que pour fournir une réponse, après quoi les copies sont supprimées pour ne pas laisser de trace, y compris pour le débogage ou la journalisation. Les composants du PCC doivent également pouvoir être contraints et analysés. Aucune interface ne doit être disponible, de sorte que même le personnel ne puisse voir les données, même pendant des pannes ou incidents.

Pas de fenêtre sur les données

Dans certains cas, note Apple, les données de l’utilisateur seront mises en cache, par exemple si la demande suppose un nouvel accès rapidement après le précédent. Le fonctionnement du PCC sera préservé par le contrôle des clés cryptographiques : « le PCC mettra en cache les données chiffrées avec une clé fournie par l'appareil de l'utilisateur et effacera sa propre copie de cette clé après la demande. Le PCC ne pourra donc déchiffrer les données mises en cache que si l'appareil de l'utilisateur envoie une autre demande comprenant la clé de déchiffrement du cache », explique Apple.

En outre, l’un des objectifs est – bien sûr – d’empêcher les pirates d’aller piocher des données personnelles sans compromettre l’intégralité du système. Enfin, et c’est une nouveauté, Apple met en avant la transparence : « les chercheurs en sécurité doivent pouvoir vérifier, avec un degré de confiance élevé, que nos garanties en matière de protection de la vie privée et de sécurité pour la PCC correspondent à nos promesses publiques ».

L’ouverture aux chercheurs

En dépit des explications données par Apple, on pourrait répondre que ces objectifs sont peu ou prou les mêmes que chez d’autres prestataires de services. Après tout, elle a tout intérêt à communiquer sur l'énergie dépensée dans cette architecture, afin d'inspirer la confiance. L’entreprise veut cependant faire la différence avec un degré important d’ouverture aux chercheurs.

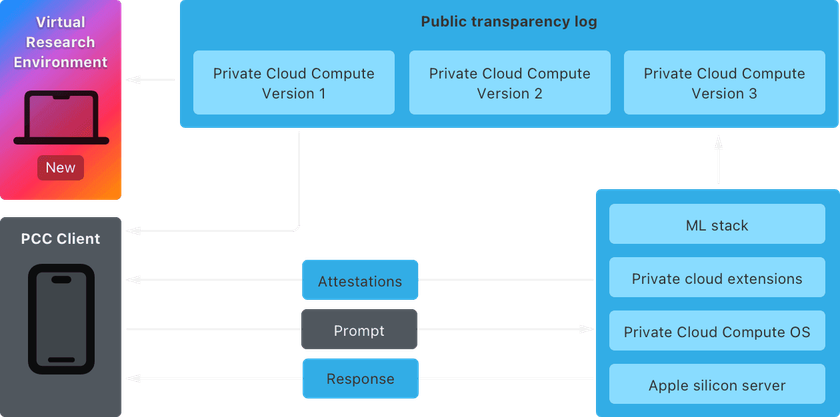

Pour y parvenir, elle propose donc un Virtual Research Environment (VRE). Disponible dans la dernière préversion de macOS 15.1 (pour les Mac Apple Silicon avec au moins 16 Go de mémoire), il permet la création d’un environnement virtuel fonctionnant comme un nœud du PCC. Apple explique qu’il s’agit du même logiciel « avec quelques modifications mineures », le processus de démarrage et le noyau étant « adaptés à la virtualisation ». Le VRE contient même un processeur virtuel Secure Enclave. C’est la première fois qu’Apple permet aux chercheurs de se pencher officiellement sur la sécurité de ce composant, chargé notamment de stocker les clés cryptographiques de l’utilisateur.

Parmi les possibilités du VRE, les chercheurs pourront « lister et inspecter les versions logicielles de la PCC, vérifier la cohérence du journal de transparence, télécharger les binaires correspondant à chaque version, démarrer une version dans un environnement virtualisé, effectuer des déductions à partir de modèles de démonstration, modifier et déboguer le logiciel PCC pour permettre des recherches plus approfondies ».

Et même du code source

Sur un dépôt GitHub, Apple publie même le code source de certains composants principaux du PCC. Le code, dans l’immense majorité écrit en Swift, n’est là que pour des objectifs de recherche et de vérification, précise Apple.

Les quatre composants disponibles sont CloudAttestation (construction et validation des attestations du nœud PCC), Thimble (intègre le service privatecloudcomputed qui s’exécute localement sur l’appareil de l’utilisateur et communique avec CloudAttestation), le service splunkloggingd (filtrage des journaux pour en expurger les éventuelles données personnelles) et srd_tools (contient les outils du VRE).

Jusqu’à un million de dollars pour les primes

Pour accompagner le lancement de ses services, Apple invite donc les chercheurs à se pencher sur son Private Cloud Compute, avec des sommes importantes à la clé.

Sur les brèches, Apple distingue deux catégories. La première comprend les attaques déclenchées depuis une position privilégiée sur le réseau. 50 000 dollars seront ainsi offerts aux chercheurs qui prouveront une divulgation accidentelle ou inattendue de données suite à un problème technique (déploiement ou configuration). 100 000 dollars iront à ceux qui parviendront à exécuter un code non attesté. La somme grimpe à 150 000 dollars pour les chercheurs qui réussiront à intercepter les demandes de l’utilisateur ou des informations personnelles lui appartenant.

L’autre catégorie est nettement plus lucrative : les attaques à distance. Si un chercheur parvient à accéder à des informations personnelles ou des requêtes utilisateur en dehors de la zone de confiance, il pourra empocher 250 000 dollars. Pour ceux qui réussiraient à exécuter un code arbitraire avec des droits tout aussi arbitraires, la prime atteindra 1 000 000 dollars.

Apple ajoute tout de même que tout problème de sécurité lié au PCC sera examiné, même s’il n’appartient pas aux catégories définies. Il pourra donc y avoir récompense. « Nous évaluerons chaque rapport en fonction de la qualité de ce qui est présenté, de la preuve de ce qui peut être exploité et de l'impact sur les utilisateurs », précise Apple.

Apple détaille la sécurité de son architecture IA et veut séduire les chercheurs

-

Un accent sur la sécurité

-

Pas de fenêtre sur les données

-

L’ouverture aux chercheurs

-

Et même du code source

-

Jusqu’à un million de dollars pour les primes

Commentaires (0)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vous