Le nombre de failles de sécurité a augmenté de 30 % en 6 mois : beaucoup de bruit pour rien ?

Qui craint le grand méchant loup ? Monsieur et Madame 1 % ?

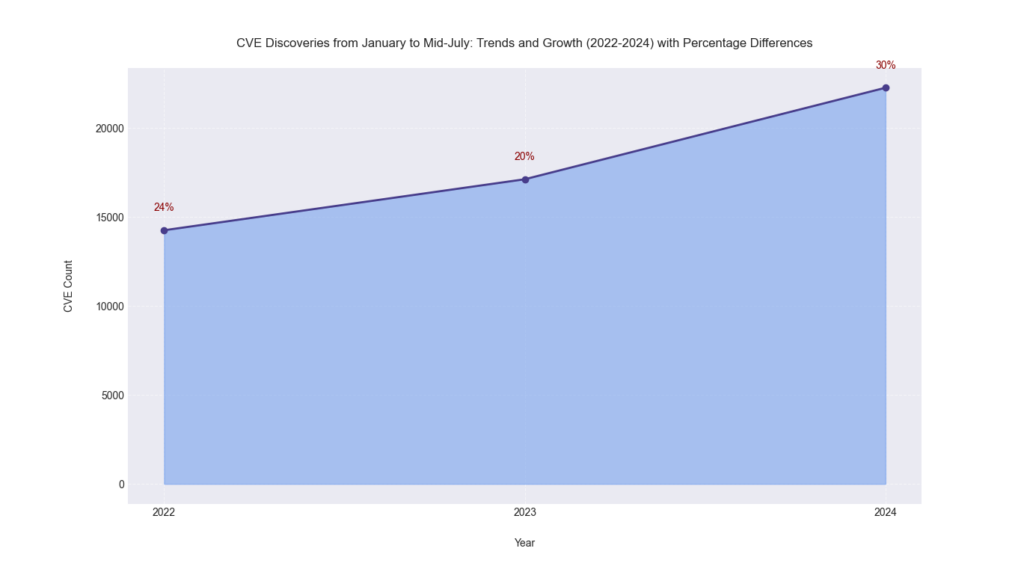

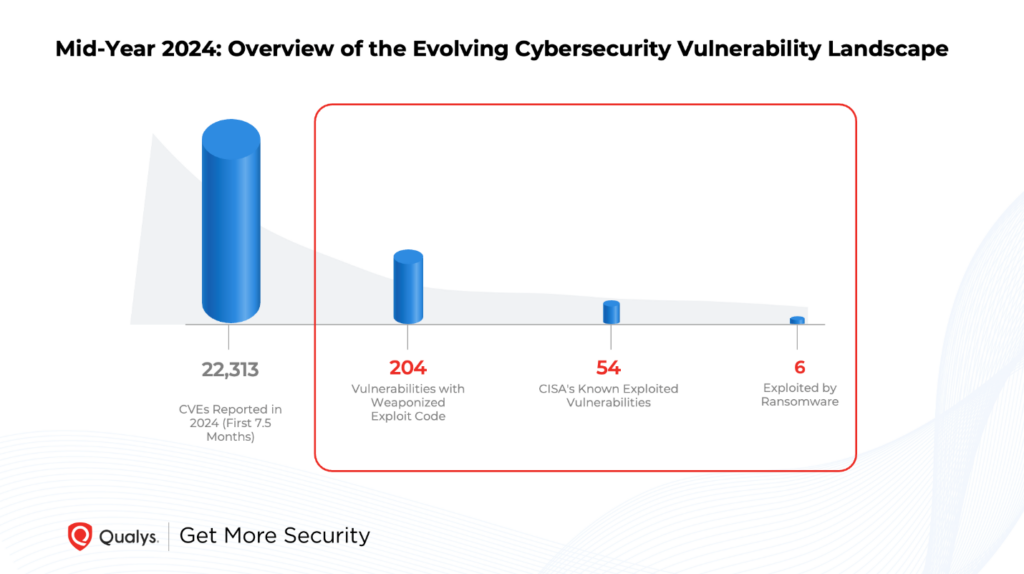

Le nombre de vulnérabilités déclarées a augmenté de 24 % en 2022, 20 % en 2023, mais également de 30 % pour les seuls six premiers mois de 2024. Or, sur ces 22 254 failles de sécurité, il n'y en aurait que 204 à avoir été « militarisées » (soit à peine 0,91 %), et 6 seulement (0,027 %) seraient exploitées par des rançongiciels.

Le 16 août à 10h52

7 min

Sécurité

Sécurité

Qualys, comme beaucoup d’autres sociétés de sécurité informatique, publie régulièrement des chiffres sur la cybercriminalité. La plupart du temps, ces chiffres issus d’éditeurs de sécurité informatique ne sont qu’une indication, dont il faut se méfier, car cela sert souvent à mettre en avant les activités et produits de ces sociétés.

À nous de croiser les chiffres entre eux pour les remettre en perspective et les prendre pour ce qu’ils sont, une indication dont la pertinence dépend du sérieux de l’entreprise et de ses objectifs. Force est toutefois de constater que la collaboration est plus importante qu’avant et que l’échange d’information n’a pas toujours pour finalité première de vendre le dernier antivirus boosté à l’intelligence artificielle.

- Devenir expert en sécurité informatique en 3 clics

- Cybersécurité : des chercheurs qui ne manquent pas d’air

L’escalade des chiffres

Or, il arrive parfois que certains de ces chiffres détonnent et vont contre des idées préconçues. Dans un billet de blog, Saeed Abbasi (product manager chez Qualys) nous livre une analyse intéressante de l’activité cyber, et de l'augmentation du nombre de CVE (pour « Common Vulnerabilities and Exposures », un dictionnaire des informations publiques relatives aux vulnérabilités de sécurité) :

« De janvier à la mi-juillet 2022 - 2024, le nombre de CVE signalés a augmenté chaque année. Le nombre de CVE est passé de 14 249 en 2022 à 17 114 en 2023, puis à 22 254 en 2024. Des augmentations significatives de 24 %, 20 % et 30 %, respectivement, ont été observées chaque année, soulignant une escalade persistante et substantielle dans la découverte de vulnérabilités. »

Comme pour ce qui est des chiffres émanant de la police ou de la gendarmerie, cette augmentation ne donne pas d’indications sur l'exploitation de ces CVE, mais sur le nombre de déclarations de nouvelles failles de sécurité : une augmentation du nombre de plaintes ne signifie pas forcément un regain d’activité des criminels, mais bien une hausse des déclarations émanant de victimes.

En informatique, on peut conjecturer sans trop se tromper que la complexification continue des systèmes, l’amélioration des capacités de recherche et de détection, et l’obligation de déclaration dans les différentes législations, contribuent à cette hausse.

Weaponized, c’est-à-dire ?

Plus intéressant, il nous indique que parmi 22 254 CVE déclarées au premier semestre 2024, seules 204 d’entre elles ont été militarisées (« weaponized »), c’est-à-dire à peine 0,91 % ! Pour être certain de ce que ces chiffres recoupent, nous avons demandé à l’auteur de ce billet ce que Qualys entendait par « weaponized » :

The presence/availability of available exploit code

Evidence of its use in active malicious endeavors like malware distribution or data theft

Its incorporation by cybercriminals into their attack frameworks and toolkits

En essayant de traduire ça, on aurait donc :

- L’existence d’un code d’exploitation

- Des éléments de preuve de son usage actif dans des usages malveillants tels que la distribution de malwares ou le vol de données

- L’incorporation par les cybercriminels dans leurs cadres d’attaques et leur outillage

Attention : bien qu’il soit tentant de se dire qu’on fait beaucoup de bruit pour rien, ce chiffre n’indique que le nombre de vulnérabilités activement exploitées.

Or la dangerosité d’une faille ne réside pas uniquement dans son activité et, inversement, les failles les plus dangereuses ne sont pas forcément les plus exploitées, car plusieurs critères rentrent en ligne de compte (la facilité d’exploitation, les impacts possibles, etc.).

À côté de cela, souvenons-nous qu’il s’agit des exploitations actives, et non des exploitations publiées (qui attendent parfois dans un coin pour passer sous les radars).

Autre constatation notable : la militarisation des vulnérabilités n’est pas réservée qu’aux plus récentes. L’auteur remarque même une légère augmentation de 10 % de l’exploitation de failles anciennes (antérieures à 2024).

Il cite l’exemple de la CVE-2023-43208 NextGen Mirth Connect Java XStream qui a été utilisée pour des attaques contre des organismes de santé. Il ne faut donc pas se dire que si la menace est passée, on est tranquille. Les méthodes d’exploitation arrivent parfois tard, au gré d’opportunités.

Dans ces 204 vulnérabilités militarisées, la Cybersecurity and Infrastructure Security Agency (CISA) n’en retient même que 54 identifiées cette année dans son catalogue des vulnérabilités connues et exploitées (ou KEV, pour Known Exploited Vulnerabilities), que l’organisation considère comme les plus impactantes. Et, au final, seulement 6 d’entre elles sont exploitées par des gangs de rançongiciels.

Score CVSS vs QVS

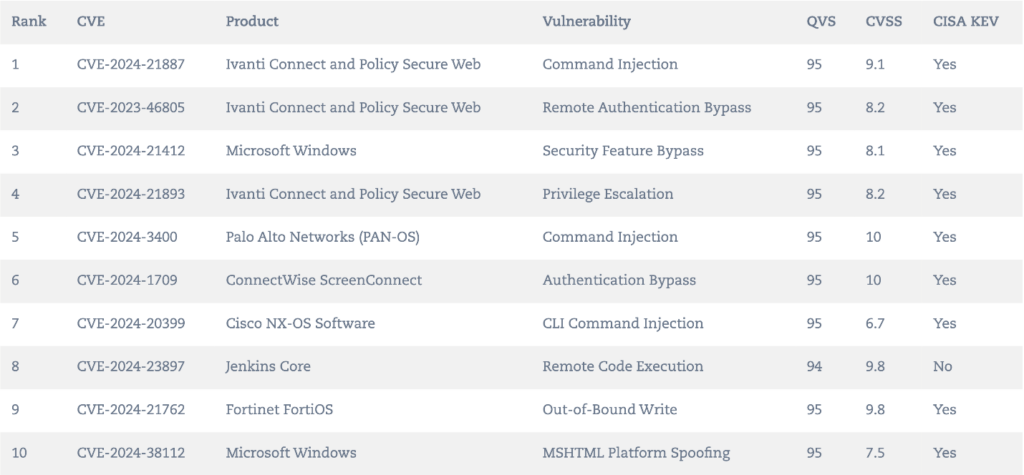

Pour déterminer la dangerosité des failles, Qualys utilise son propre système d’évaluation (QVS, pour Qualys Vulnerability Score), et non le CVSS (pour Common Vulnerability Scoring System, qui a ses avantages et ses défauts).

On note qu’environ 63 % des vulnérabilités ont un score QVS élevé (ce qui se comprend), ce que Qualys met en balance avec le CVSS (justement), où seule la moitié de ces 204 CVE « weaponisées » est considérée comme critique.

Sous-entendu : notre score est plus judicieux que CVSS (bien sûr). Il existe même un score censé estimer la probabilité qu’une vulnérabilité soit exploitée, l’Exploit Prediction Scoring System (EPSS, présenté au Black Hat 2019) qui est, lui aussi, peu probant selon Qualys, car moins de 20 % du club des 204 a obtenu un score supérieur à 0,9 (l’échelle EPSS allant de 0 à 1).

Tout est relatif

Il faut raison garder sur ces dernières constatations, car autant les échelles d’évaluation que l’efficacité des solutions de sécurité évoluent régulièrement avec le temps. Néanmoins, cela permet de voir qu’en se concentrant sur les « bonnes » vulnérabilités, on peut optimiser ses efforts afin de parer aux risques les plus importants. Cela permet aussi d’étudier les meilleures mesures de défense en étudiant les mécanismes d’attaque les plus utilisés.

Mais cela n’enlève en rien la dangerosité potentielle des 22 000 autres vulnérabilités, qu’il ne faut pas balayer d’un revers de la main.

D’une part parce que quand une exploitation active émerge, il est souvent trop tard, malgré les tentatives de prédictions (de type EPSS, CVS ou même QVS). Mais aussi parce que le défenseur doit être intransigeant et n’a pas le droit à l’erreur alors que pour l’attaquant, il suffit d’une erreur. Et cette erreur peut être liée à n’importe laquelle des vulnérabilités, connues ou inconnues !

Le nombre de failles de sécurité a augmenté de 30 % en 6 mois : beaucoup de bruit pour rien ?

-

L’escalade des chiffres

-

Weaponized, c’est-à-dire ?

-

Score CVSS vs QVS

-

Tout est relatif

Commentaires (10)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousModifié le 16/08/2024 à 13h08

Ou encore à autre chose (facteur humain par exemple).

Le 16/08/2024 à 13h33

Cela dit, l'article se focus sur les CVE ^^

Modifié le 16/08/2024 à 13h36

Pour en revenir à l'article : j'ai l'impression que le QVS est un indicateur de risque (donc plus proche de l'EPSS), plus qu'un indicateur de criticité (= CVSS).

Il est dommage que le QVS soit autant cryptique. Qualys ne semble pas donner beaucoup de détail sur ce scoring, à peine un "active exploitation, exploit maturity, and visibility on both the dark web and social media". En googlant un peu, on voit aussi d'autres params comme le CVSS ou le CISA KEV, mais ca va pas beaucoup plus loin malheureusement.

Ceux qui bossent dans la sécu vont me répondre "t'es bien gentil ElCroco, mais l'EPSS c'est pareil". Oui et c'est d'ailleurs un reproche que je fais à EPSS et c'est très chiant car on doit croire l'EPSS les yeux fermés.

Cependant :

- il est beaucoup plus large car non limité à Qualys : tout le monde peut l'utiliser

- le FIRST (à l'origine de l'EPSS) n'est pas une entreprise et n'a pas d'intérêt à gagner de la grosse thunasse. Donc j'y vois moins d'arguments commerciaux,

- l'EPSS prend en compte des métriques de nombreux acteurs de la sécu qui voient la réalité du terrain (eg. éditeurs EDR, MS, etc qui peuvent donner de manière précise le nombre de vulns réellement exploitées, alors que Qualys peut être pas...

De plus, le gars de chez Qualys est bien mignon, sauf qu'un EPSS de 0.9, c'est ENORME ! On sait que l'EPSS a une courbe plutôt logarithmique ( https://www.first.org/epss/articles/epss_percentiles.png ) donc il est normal qu'avec un EPSS en 0.9 il n'y ait que très peu de vuln. Par contre, vu qu'on n'a aucune idée de comment fonctionne QVS, il est compliqué de faire une comparaison (95/100 vs 0.9) vu de l'extérieur. Du coup, il peut bien sortir les chiffres qu'il veut, ça nous avance en rien x)

Le problème d'ailleurs, avec son analyse de 63% de vulns critiques par le QVS vs ~19% via EPSS, c'est qu'on ne sait pas où est la réalité ^^'

Est ce que ces 63% sont vraiment dangereuses et on va se faire péter soon, ou alors, est ce que seules celles de l'EPSS sont réellement dangereuses ? Je peux très bien pondre un indicateur custom qui dit que "moi j'ai raison, et pas l'EPSS".

Concernant les chiffres et leur évolution : il est impossible de revenir en arrière, on ne pourra pas avoir de baisse du nombre de CVE par an (en tout cas pas tant qu'on ne modifiera pas le système dans sa globalité), ou alors de manière conjoncturelle :

- il y a toujours plus de softwares

- la sécurité est toujours plus à la mode

- la FAME. Les "chercheurs en sécurité", faut pas oublier qu'une partie d'entre eux ils veulent juste être en mode kikitoodur à pouvoir dire "Regardez, j'ai trouvé plein de vulns, je suis donc forcément quelqu'un d'important"

Par contre, l'EPSS (ou même le QVS hein) est un outil intéressant car il permet de mettre en lumière la priorisation. "OK il y a 22k vulns, mais j'ai pas le temps de toutes les traiter, donc quelles sont celles que je dois faire en prio ?"

Ca se résume à "Si j'ai une fuite d'eau et un clou à planter chez moi, lequel je vais choisir en premier ?"

Le 16/08/2024 à 18h29

Modifié le 16/08/2024 à 23h04

Merci pour ton retour, toujours agréable de se dire que le lien journaliste/lecteur est fort sur Next !

Là où on diffère sur l'analyse, c'est que je vois le QVS comme un "remplaçant" (selon Qualys en tout cas) à EPSS, plus qu'un mix entre CVSS et EPSS, puisque le QVS semble prendre le même type de metrics

Btw, en soi, je n'ai rien contre QVS, il est déjà arrivé que des initiatives privées soient meilleures que des efforts communs, et in fine c'est le meilleur système qui prendra le lead que ça soit EPSS ou QVS. J'ai par contre quelque chose contre le "on est mieux" sans analyse complète, sans explication du fonctionnement et sans statistiques. Ca fait un peu vendeur de tapis pour moi

Ce qu'il faut c'est soit un beau paper, soit du temps pour que la commu se rende compte du meilleur système.

Je te rejoins par contre sur le fait que Qualys est une société effectivement de premier plan, aucun débat là dessus. D'ailleurs on le voit très bien au niveau technique, ils nous sortent des vulns bien vénères assez souvent (coucou regresshion),

Je te rejoins aussi sur le fait qu'EPSS est pour l'instant moins connu que CVSS. (un peu) plus compliqué à appréhender, beaucoup plus récent, les 2 premières versions étaient pas folles, c'est closed source, et c'est aussi moins vendeur de dire "Ya une nouvelle vuln critique mais l'EPSS est de 0.001" dans les sites putaklic ^^

Néanmoins, il commence à se démocratiser de plus en plus dans la commu.

(et oui c'est moi qui ai fait la remarque via le signalement

PS : et voilà, encore un message étoffé alors que je voulais juste te répondre rapidement

PS2 : Au passage, pour tous ceux que ça intéresse, le paper arxiv de l'EPSS : https://arxiv.org/pdf/2302.14172. Même si on n'a pas tout le détail, on apprend quand même une partie des metrics utilisées. Contrairement au QVS

Modifié le 16/08/2024 à 16h12

Le 16/08/2024 à 18h17

De là, tu devrais pouvoir récupérer la liste des CVEs avec kernel.org comme CNA et faire tes petites stats kivonbien :)

Après quelques checks rapides, il semble que le CNA soit "linux" dans les json GH.

Exemple pour la CVE-2024-42229 :

- https://www.cve.org/CVERecord?id=CVE-2024-42229 // on voit bien kernel.org comme CNA

- https://github.com/CVEProject/cvelistV5/blob/main/cves/2024/42xxx/CVE-2024-42229.json // dans les data json, le shortname est Linux

Le 16/08/2024 à 16h46

Le 16/08/2024 à 17h57

De plus, cette solution, c'est à vérifier vuln par vuln, vu qu'elles ont potentiellement des spécificités différentes (versions spécifique, composant activé ou non, etc).

Tu peux aussi le faire proactivement et faire un gros nessus samer sur 0.0.0.0/0, mais je pense que tu vas avoir quelques soucis (autant légaux que techniques

, et non pas lego technics)Le 16/08/2024 à 18h07