Cyberattaques : quel constat en 2022 ?

Sortez couvert !

Le 02 novembre 2022 à 15h42

20 min

Next

Next

Les cyberattaques ont été classées au cinquième rang des risques les plus importants en 2020, selon un rapport de World Economic Forum. Cette « industrie », qui affecte les particuliers, les institutions, les États et les professionnels, continue de croître en 2022.

Le paysage du « cyber espace » est en constante évolution. La cybercriminalité, qui comprend le vol, le détournement de fonds, le piratage et la destruction de données, a augmenté de 600 % depuis la pandémie de COVID-19. Avec la démocratisation du cloud et du télétravail, tous les secteurs doivent adopter de nouvelles solutions de cybersécurité, obligeant les entreprises, les États et les institutions à adapter leurs techniques de travail pour mieux protéger leurs données.

On estime que la cybercriminalité coûtera aux entreprises du monde entier environ 10 500 milliards de dollars par an d'ici à 2025, contre 3 000 milliards de dollars en 2015, selon ce rapport de Cybersecurity Ventures. La cybercriminalité représente même à ce jour le plus grand transfert de richesse économique de l’histoire, comme le précise cet autre rapport de AT&T.

Cybersécurité : le constat en 2022

Le monde des affaires s’adapte peu à peu aux leçons tirées de la pandémie de COVID-19. Les entreprises peinent toutefois à trouver un équilibre entre la flexibilité qu’elles doivent appliquer et les moyens et outils nécessaires pour y parvenir. Sur le plan technique, les nombreux avantages d'une architecture axée sur le cloud sont mis en difficulté face à des défis de gestion, de complexité et de coûts d’un environnement multi-cloud. Il faudra encore des années avant que nous comprenions à quoi ressemble cet équilibre, de surcroît dans un environnement post-pandémique, mais les premiers changements indiquent une restructuration importante à venir.

Un autre point important à retenir sur ces deux dernières années est que les symptômes sont souvent plus faciles à diagnostiquer et à traiter que les causes. Cela a évidemment des implications au-delà des stratégies d'entreprise, mais un excellent exemple de ce concept dans le monde des affaires est le domaine de la cybersécurité. Outre l’identification post-mortem des outils qui auraient pu empêcher ou atténuer une cyberattaque, les entreprises ne sont pas encore assez conscientes de la faiblesse de leur cybersécurité, alors que les attaques ciblées vers les entreprises sont en constante augmentation.

Les chiffres sont clairs : une entreprise française sur deux est victime d'une cyberattaque en 2022, selon le baromètre du CESIN (Club des Experts de la Sécurité de l'Information et du Numérique). Plus d’une entreprise sur deux en aura été victime pendant l'année 2021. D’autres instituts viennent corroborer ces chiffres.

Dans son rapport annuel d'activité, le GIP ACYMA (Groupement d'Intérêt Public Action contre la Cybermalveillance) révèle une hausse importante des demandes d'assistance en ligne : 173 000 demandes en 2021 pour la plateforme cybermalveillance.gouv.fr, soit 65 % de plus que l'année 2020. 31 % des demandes portaient sur l'hameçonnage, 19 % concernant le piratage de compte et 13 % sur les faux supports techniques. Pour les professionnels, les rançongiciels, ou ransomwares représentaient 22 % des attaques.

Même constat dans le rapport d'activité 2021 de la Commission nationale de l'informatique et des libertés (CNIL), où les PME et les micro-entreprises représentaient 69 % des notifications de violations de données personnelles liées au piratage informatique. 25 % correspondaient aux ETI (Entreprises de Taille Intermédiaire) et 6 % aux grandes entreprises. L’organisme pointe du doigt la « très forte croissance » des attaques par rançongiciels (43 % des attaques). Les activités spécialisées, scientifiques et techniques sont les plus concernées (21 %), suivies par les organismes de santé (18 %), l’administration publique (12 %) et les entreprises du secteur financier (10 %).

De son côté, l'ANSSI (l'Agence Nationale de la Sécurité des Systèmes d'Information) aura enregistré 1 082 intrusions au sein de systèmes d'informations l’année dernière, 37 % de plus qu'en 2020. Près des trois quart de ces cyberattaques visaient les entreprises, 11 % concernait les hôpitaux et 20 % les collectivités territoriales. Dans son « panorama de la menace informatique », le gouvernement, porté par la voix de l’ANSSI, titrait même « une année 2021 marquée par la professionnalisation des acteurs malveillants ».

Interrogé par nos soins, Ivan Kwiatkowski, chercheur en cybersécurité, nous dit « qu'il n'y a pas de rupture fondamentale, pas de date précise où un évènement aurait provoqué d’augmentation brutale [des cyberattaques]. On est juste dans un mouvement sociétal global où le numérique prend de plus en plus de place et où tous les acteurs malveillants (états et forces de l'ordre inclus) augmentent leur présence ».

La transformation numérique justement, entraînée par l'adoption du cloud et la portabilité des données, impose une nouvelle approche stratégique de la cybersécurité. L’adoption complète de cette approche pose en revanche des défis importants, tant sur le plan tactique, technique, que financier. Bien que la cybersécurité reste l'un des problèmes les plus urgents pour les entreprises modernes, la faible compréhension du paysage de l’informatique et des menaces rendent difficile le suivi du traitement qu’il faudrait prescrire.

Le problème de l’attribution

Le paysage des cyberattaques est varié : phishing (hameçonnage) spear-phishing (hameçonnage ciblé), attaques par logiciel malveillant, déni de service (DDoS), Drive by Download, piratage de compte, fraude au président ou Faux Ordre de Virement (FOVI)… Les exemples ne manquent pas à l’appel. En revanche, la tâche d'attribuer une attaque informatique à des cyberpirates est rendue de plus en plus difficile par la nature changeante des groupes de menace.

« L’attribution d'attaques ciblées est toujours une chose délicate » dit Costin Raiu, directeur du GReAT de Kaspersky, l’équipe spécialisée dans la recherche et l’analyse des cybermenaces de l’entreprise. Pour ces experts, les erreurs d’attribution sont conséquentes : dans 90 % des cas, il est possible de comprendre certaines choses sur les attaquants, comme leur langue maternelle ou leur emplacement. Les 10 % restants peuvent conduire à des erreurs d'attribution embarrassantes. Utilisation de LOLBins (un ensemble des binaires, scripts et librairies pouvant être détournés), d'outils de test d'intrusion légitimes, de logiciels malveillants sans fichier, de faux drapeaux : ces astuces et d'autres font souvent de l'attribution des menaces une question de chance.

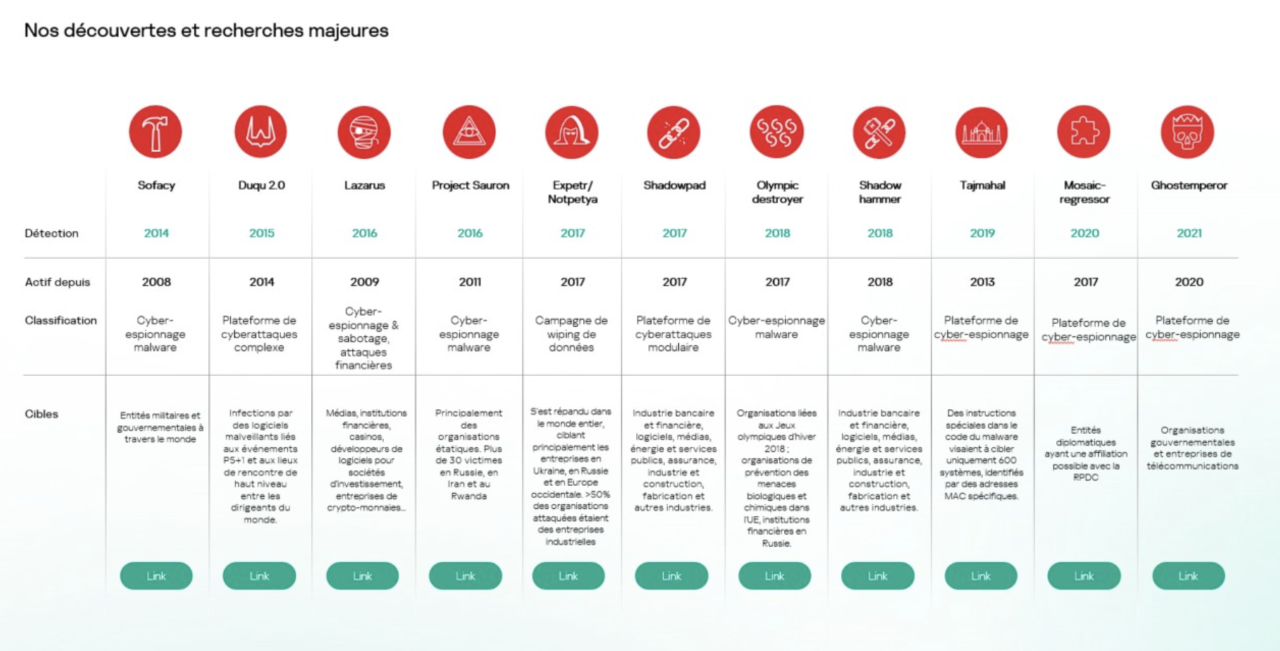

Fin 2018, le GReAT de Kaspersky découvrait notamment TajMahal, composé de deux packages comprenant plus de 80 modules malveillants, incluant portes dérobées, enregistreurs de frappe, captureurs d'écran et de webcam, enregistreurs audio, etc. Au total, jusqu'à 80 modules malveillants ont été découverts. Actif pendant 5 ans sans être repéré, la seule victime de ce projet aura été « une entité diplomatique de haut niveau », dont le nom est resté bien gardé. Tout comme les organisateurs de ce duo de packages malveillants.

La question de l’attribution s’est également posée pour DarkUniverse, un autre framework APT, découvert et signalé en 2018. APT signifie « menace persistante avancée » en français : une cyberattaque ciblée et prolongée au cours de laquelle une personne non autorisée accède au réseau et passe inaperçue pendant une période importante. Il aura ciblé au moins 20 entités civiles et militaires en Syrie, Iran, Afghanistan, Tanzanie, Éthiopie, Soudan, Russie, Biélorussie et Émirats arabes unis. Le logiciel malveillant se propageait par le biais d'e-mails spear-fishing avec un document Microsoft Office malveillant en pièce jointe. Enregistreur de frappe, interception du trafic de messagerie, réalisation de captures d'écran, collecte d'une grande variété d'informations système, DarkUniverse aura semé la pagaille pendant 8 ans, sans toujours être attribué aujourd’hui.

Ce ne sont que deux exemples parmi d’autres. L’ équipe du GReAT de Kaspersky se sera amusée à établir un « top 10 » des plus grands mystères de l’attribution, avec d’autres noms cités, dont PuzzleMaker, ProjectSauron (aka Strider), USB Thief, TENSHO (aka White Tur), PlexingEagle, SinSono, MagicScroll (aka AcidBox) ou Metador, dans l’ordre.

Une menace protéiforme

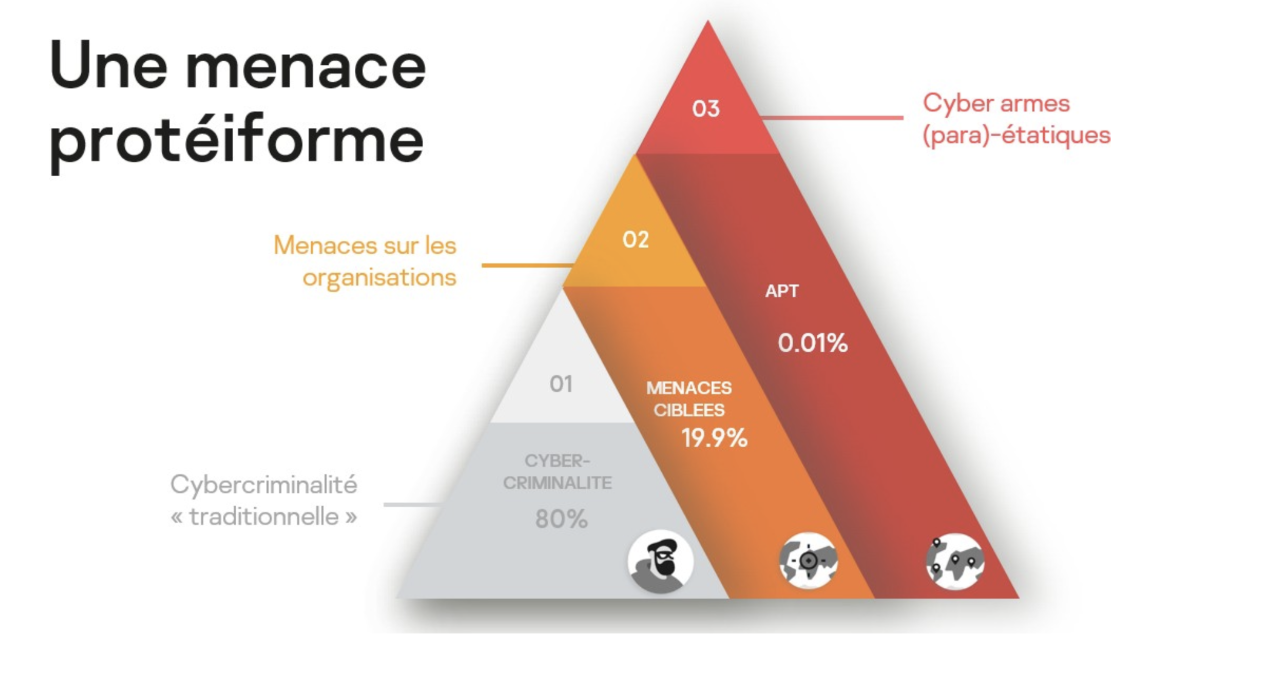

Kaspersky s’attelle, chaque année, à détecter les tendances qui caractérisent le paysage des cyber menaces. Cette année, les rançongiciels ne sont pas moins actifs qu'auparavant : les anciennes variantes de logiciels malveillants font leur retour, tandis que de nouveaux se développent.

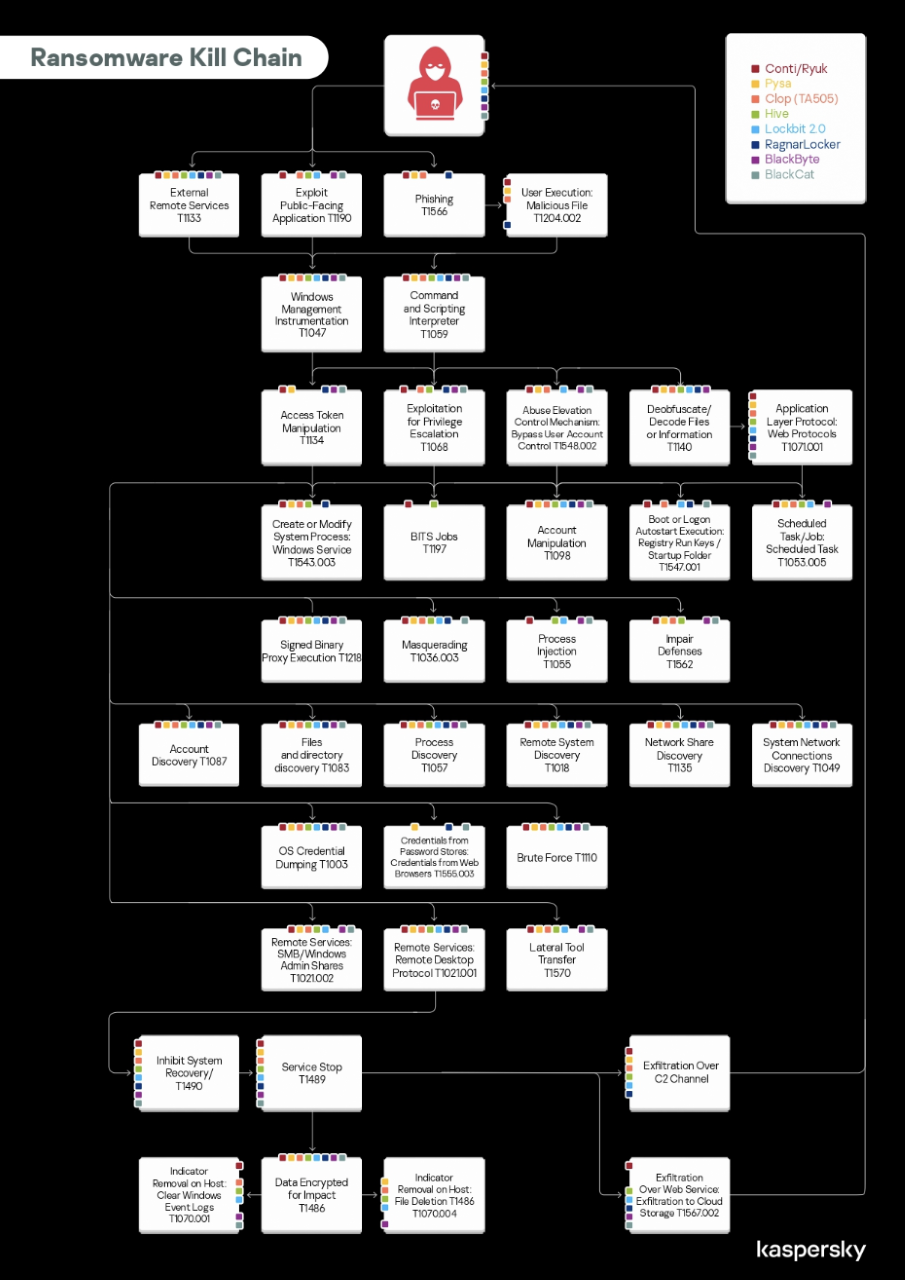

Le GReAT aura notamment relevé huit grands groupes liés à ce type d’attaque : Conti/Ryuk, Pysa, Clop (TA505), Hive, Lockbit2.0, RagnarLocker, BlackByte ou BlackCat. Ce rapport, notamment, contient l’ensemble des tactiques, techniques et procédures de ces groupes. Pour Kaspersky, les cybercriminels pénètrent des environnements de plus en plus complexes. Afin de causer le plus de dégâts possible et de rendre la récupération très difficile (voire impossible) des données, ils tentent de chiffrer le plus de systèmes possible. Cela signifie que leur rançongiciel doit pouvoir s'exécuter sur différentes combinaisons d'architectures et de systèmes d’exploitation.

Les experts mentionnent notamment BlackCat, qui a commencé à proposer ses services en décembre 2021 sur le dark web. Bien que le logiciel malveillant soit écrit en Rust, il est capable d'arrêter une machine et de supprimer les VM ESXi sur Linux. L’exemple de Deadbolt est également apporté : un ransomware écrit dans un langage multiplateforme, qui vise les systèmes NAS QNAP.

Tout comme les éditeurs de logiciels, les groupes de cybercriminels développent en permanence leurs boîtes à outils pour eux-mêmes et leurs clients, pour accélérer et faciliter le processus d'exfiltration de données. Les techniques évoluent. Une autre « astuce » de ces acteurs consiste à renommer leur ransomware, en changeant des éléments dans le processus.

Les cyberattaques se transforment, ni plus ni moins, en pratiques commerciales. Il s’agit d’une économie florissante, où d’énormes sommes sont en jeu et où la reconnaissance d’un travail élaboré n’est plus la seule priorité pour ses acteurs. La spéculation sur les données devient l’enjeu principal. « Le ransomware est par essence une attaque très visible, par opposition à un vol de données dont on pourrait ne jamais se rendre compte, nous dit Ivan Kwiatkowski. C'est dû au fait que le ransomware est très profitable. » Les entreprises sont « prêtes à payer », selon le chercheur, qui explique que cela « créé des vocations ».

« Les outils d'attaque sont de plus en plus accessibles, de nombreux projets existent sur GitHub et permettent à des attaquants, même peu sophistiqués, de mettre le pied à l’étrier à peu de frais, nous dit l’expert. La plus grande familiarité du grand public envers ces questions permet en outre le développement de sociétés de mercenariat cyber, qui proposent des services de hacking aux entreprises du privé (intelligence économique, etc.). »

Pour une écrasante majorité de cybercriminels, leurs activités ne sont « qu’un job comme un autre », ajoute Ivan. Un job qui n'est pas limité au monde numérique. L’expert évoque l’exemple des séries qui documentent à quel point les gangs et cartels impliqués dans la drogue se voient comme des businessmen. « C'est à nous de ne pas tomber dans le relativisme et penser qu'au final, toutes les entreprises se valent, qu'elles soient délictuelles ou non. Je trouverais ça problématique qu'on commence à voir le paiement de rançons cyber comme du « cost of doing business », nous dit-il.

Mais leurs motivations sont également politiques, comme l’explique Kaspersky. Les cybercriminels utilisent aussi les gros titres pour atteindre leurs objectifs. L’industrie s’axe vers la géopolitique, la guerre et les conflits. Elle ne concerne plus uniquement quelques passionnés souhaitant s’attaquer au parc informatique d’une entreprise.

Un exemple récent, lié au conflit géopolitique en Ukraine, illustre cet état de fait. Conti, rare groupe cybercriminel soutenant publiquement un État-nation, avait notamment annoncé sa volonté de riposter avec toutes ses capacités contre toute infrastructure critique « ennemie » si la Russie devenait la cible de cyberattaques. En conséquence, un membre prétendument ukrainien avait partagé en ligne des chats et d'autres informations internes relatives à ce groupuscule. De l'autre côté, il y a d'autres communautés telles que Anonymous, IT Army of Ukraine et Biélorussie Cyber Partisans, qui soutiennent ouvertement l’Ukraine.

En 2021, Jean-Marc Manach nous racontait en détail, dans les colonnes de Next INpact, l’impact politique du scandale lié à Pegasus. Un logiciel espion développé par la société israélienne NSO qui aurait visé 50 000 cibles potentielles, dont un grand nombre de journalistes, défenseurs des droits humains, responsables et personnalités politiques. En dehors de leur intérêt financier, les cyberattaques sont devenues des armes de pression relatives à un contexte ou une tension géopolitique.

Une industrie silencieuse qui soulève des inquiétudes

Ambitions pécuniaires et politiques mises de côté, la cybersécurité n’est plus un problème lointain, inaccessible, intouchable. À l’instar du terrorisme, la cybercriminalité est presque tout autant imprévisible : il s'agit d'une menace silencieuse qui produit de l'inquiétude et soulève des questionnements tactiques. Elle concerne désormais monsieur tout-le- monde, induit par le déploiement du télétravail en masse, la délocalisation des entreprises ou la prévalence du tout-au-cloud.

En dehors des États et des services de renseignements, une majorité d’institutions, d’entreprises et de particuliers sont peu informés. Un manque d’information qui induit des questionnements. Une entreprise pourrait par exemple se poser la question de la fiabilité de son prestataire cloud. Que se passerait-il en cas d’une cyberattaque ? « La cybersécurité est une question de confiance dans son écosystème », nous répond à cette question la responsable de communication de Kaspersky, en citant l’exemple de SolarWinds. « Chaque entreprise doit mener une politique de cybersécurité stricte pour éviter des failles provenant de ses fournisseurs », ajoute-t-elle.

Ces questions se posent et le gouvernement tente même d’y répondre par le biais d’un guide. Les conseils y sont listés, un par un : l’alerte immédiate du support informatique, l’isolation des systèmes attaqués, le pilotage d’une équipe de gestion de crise, la tenue d’un registre des événements, dans un premier temps. Vient ensuite la mise en place de solutions de secours pour pouvoir continuer d'assurer les services indispensables, la déclaration auprès de l’assureur, de la banque, la dépose d’une plainte à la police et de l'incident à la CNIL (dans les 72 h si des données personnelles ont pu être consultées, modifiées ou détruites par les cybercriminels). Il existe même une affiche A3 à télécharger qui résume, en infographie, les principales actions à mener, depuis les premiers réflexes jusqu’à la sortie de la crise.

Quelles prédictions pour l’avenir ?

Dans un autre rapport, SecureList évoque les prédictions pour 2022 et l’au-delà. Au cours des 12 derniers mois, le style et la gravité des menaces APT ont continué d’évoluer. « Malgré leur nature en constante évolution, nous pouvons apprendre beaucoup des récentes tendances APT pour prédire ce qui pourrait nous arriver dans l'année à venir » expliquent les experts.

Le 15 avril, la Maison Blanche a officiellement blâmé la Russie pour l'attaque de la chaîne d'approvisionnement de SolarWinds. Cette annonce s'est accompagnée de sanctions contre plusieurs entreprises qui, selon le département du Trésor, étaient impliquées dans le soutien d'opérations offensives.

Le 1er juillet, la NSA, le FBI, la CISA (Cybersecurity and Infrastructure Security Agency) et le NCSC du Royaume-Uni ont publié un avertissement conjoint concernant des centaines de tentatives d'intrusion par force brute dans le monde, attribuées à Sofacy, également connu sous le nom d'APT28 et Fancy Bear. Les cibles comprenaient des agences gouvernementales et militaires, des sous- traitants de la défense, des partis politiques et des consultants, des entreprises de logistique, des entreprises énergétiques, des universités, des cabinets d'avocats et des sociétés de médias.

Le 19 juillet, les États-Unis ont annoncé leur intention de dénoncer « les comportements irresponsables et déstabilisateurs dans le cyberespace », soutenus par l'OTAN, l'UE et le Royaume-Uni. La déclaration de la Maison Blanche mentionne spécifiquement l'exploitation récente des vulnérabilités « zéro day » de Microsoft Exchange. Le ministère américain de la Justice a également inculpé quatre membres présumés de l'APT40 pour activités illicites sur les réseaux informatiques.

« Il y a toujours eu de l'espionnage, dont le volume est en augmentation constante, répond Ivan à nos questions. Mais on vit dans un monde où la situation géopolitique se tend de plus en plus, ce qui se traduit par une augmentation des attaques et provocations de tout genre ». Pour le chercheur, le cyber reste un outil qui reste sous le seuil du conflit physique. « Dans un système mondial qui se redéfinit en logiques de blocs, on s'attend à voir de plus en plus de cyberattaques, y compris à des fins de sabotage » ajoute-t-il.

Pour Kaspersky, les prédictions ne concernent pas que les attaques inter-États. Le groupe estime que davantage d'entreprises de la Silicon Valley s’apprête aussi à prendre des mesures contre les menaces « zéro day », alors que des actions en justice sont déjà en cours. 2020 aura également été une année de tensions accrues autour du développement de la technologie 5G. Les experts s’attendent à ce que cela s’aggrave. « Il existe un risque que les attaquants profitent des réseaux 5G autonomes pendant leur mise en place et que les opérateurs s'attaquent aux vulnérabilités potentielles » explique Dmitry Kurbatov, CTO chez Positive Technologies.

L'un des cyber-événements les plus emblématiques de 2021 aura été l'attaque par rançongiciel contre Colonial Pipeline. Au cours de l'attaque, les équipements gérant le pipeline ont été touchés, causant d'importants problèmes d'approvisionnement aux États-Unis. En juillet 2021, Meteor, une attaque d’un nouveau genre, a paralysé le système ferroviaire iranien. Plus tard, en octobre, une attaque similaire touchait toutes les stations-service du pays.

En 2020, plusieurs groupes APT ont ciblé des institutions universitaires et des centres de recherche impliqués dans le développement de vaccins COVID-19. Ce qui n’aura pas empêché d’autres groupes d’intervenir dans le même genre d’entreprises cette année, à l’instar de ScarCruft, LuminousMoth, EdwardsPhesant, BountyGlad, Kimsuky et ReconHellcat

Les logiciels malveillants ciblant les appareils mobiles font la une des journaux depuis plus d'une décennie. iOS est principalement dans le collimateur d’un cyberespionnage avancé, parrainé par les États- nations. En 2021, le projet Pegasus apportait une nouvelle dimension au monde autrement obscur des attaques sur le système d’exploitation d’Apple.

De plus en plus d'entreprises intègrent le cloud computing dans leurs modèles commerciaux. Le mouvement devops a conduit de nombreuses entreprises à adopter des architectures logicielles basées sur des microservices qui fonctionnent sur une infrastructure tierce qui n'est généralement qu'à un mot de passe ou une clé API d'être compromise. Les fournisseurs de cloud tiers concentrent désormais suffisamment de données pour attirer l'attention d’acteurs étatiques et deviendront, vraisemblablement, les principales cibles d'attaques sophistiquées.

Le point sur Kaspersky, partenaire de la première information sponsorisée sur Next INpact

La variété et la complexité des cyberattaques rendent difficiles le fait de bien s’informer et de s’en protéger, alors que de nombreuses entreprises se targuent de proposer des solutions clé-en-main garantissant une protection optimale en ligne, à l’instar des réseaux privés virtuels. Cependant, aucun système n’est infaillible. Malgré tout, ces sombres prédictions ne sous-entendent qu’une seule chose : qu’il vaut mieux prévenir que guérir.

Cet article est la première information sponsorisée pour Next INpact. Nous nous sommes toutefois demandés quels étaient les points qui distinguaient Kaspersky de ses concurrents, qui traversent tous une période florissante pour leur industrie. L’entreprise nous donne l’exemple de son organisation : « c'est la plus grande entreprise privée indépendante internationale de cybersécurité », nous dit la responsable de communication de l’entreprise. « Kaspersky se démarque dans son engagement à publier sur toutes les menaces, tous les acteurs, d'où qu'ils puissent venir et quelles que soient leurs cibles, ce qui rend son analyse particulièrement intéressante et pertinente, d'autant que nos solutions sont utilisées par plus de 400 millions de personnes à travers le monde, nous offrant donc une télémétrie de la menace assez exhaustive » nous dit-elle.

Les solutions de Kaspersky auront bloqué, l’année dernière, plus de 6 millions d’attaques à travers le monde. Plus d’un milliard d’URL malveillantes uniques auront déclenché les composants de leur antivirus, qui aura stoppé, au total, 64 millions d’objets malveillants uniques. Les attaques de rançongiciels ont été déjouées sur les ordinateurs de près de 400 000 utilisateurs uniques. Des tentatives d'infection par des logiciels malveillants conçus pour voler de l'argent via l'accès en ligne à des comptes bancaires ont été enregistrées sur les appareils de 429 000 utilisateurs.

Kaspersky propose, en effet, une large gamme de produits et services de cybersécurité allant de la solution grand public à des solutions de cybersécurité industrielles (avec CERT) en passant par des protections pour les entreprises de toutes les tailles. L’entreprise propose aussi un OS sécurisé pour l’IoT.

Interrogée sur la fiabilité de leurs services de données, la responsable de la communication de Kaspersky nous dit qu’ils ont fait l'objet d'une certification indépendante IS027001 par TÜV AUSTRIA et ont été re- certifiés en 2022 sur un périmètre étendu. L’audit SOC 2 réalisé en 2019, puis de nouveau en avril, confirme par ailleurs que le développement et la diffusion des bases de règles de détection des menaces de Kaspersky (bases de données antivirales) sont protégés de toute modification non autorisée par de robustes mesures de sécurité.

La firme propose, depuis 2018, aux clients et partenaires, de vérifier toutes leurs mises à jour au sein des Centres de Transparence, ainsi que la documentation technique détaillée (Software Bill of Materials, ou SBOM). Ils sont ainsi en mesure de confirmer la légitimité du code déployé. Cette vérification est aujourd’hui possible dans tous les bureaux Kaspersky et « chez le client », en présence d’un expert de l’entreprise. « Cette initiative fait de nous l’entreprise la plus transparente du marché » nous dit la responsable.

En matière de certifications, Kaspersky est une entreprise « très scrutée », nous dit-on, avec près de 600 récompenses au total et plus de 75 tests indépendants. Précisons que la société est membre, depuis 2017, du dispositif national d'assistance aux victimes, Cybermalveillance.gouv.fr, mais aussi signataire de l'Appel de Paris pour la confiance et la sécurité dans le cyberespace, lancé en 2018 par Emmanuel Macron et depuis, piloté par le Ministère de l'Europe et des Affaires Etrangères.

En 2021, Kaspersky et le Cigref ont assuré le co-pilotage du groupe de travail n°6, visant à apporter des outils concrets aux soutiens de l'Appel de Paris en matière de sécurité de la chaîne d'approvisionnement numérique. L’entreprise est également partenaire avec le Cercles des Femmes dans la Cybersécurité (CEFCYS). La responsable de la communication ajoute que la société « collabore régulièrement avec les forces de l'ordre et autorités impliquées dans la lutte contre la cybercriminalité ».

Vous pouvez retrouver les produits de Kaspersky pour prévoir, prévenir, détecter et répondre aux cyberattaques à cette adresse.

Cyberattaques : quel constat en 2022 ?

-

Cybersécurité : le constat en 2022

-

Le problème de l’attribution

-

Une menace protéiforme

-

Une industrie silencieuse qui soulève des inquiétudes

-

Quelles prédictions pour l’avenir ?

-

Le point sur Kaspersky, partenaire de la première information sponsorisée sur Next INpact

Commentaires (0)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vous